Was ist IDS?

Sieh dir das Video an

Intrusion Intrusion Detection SystemeErkennungssystem) ist eine Sammlung von Software und / oder Hardware, die dazu dient, die Tatsachen eines unbefugten Zugriffs auf ein Computer- / Computernetzwerk zu erkennen und deren unbefugte Verwaltung zu verhindern.

Was ist IDS?

Einfach gesagt, IDS ist ein System, dasEs gewährleistet die Sicherheit der Benutzeraktivität und schützt sie vor verschiedenen Arten von Eindringlingen und Netzwerkangriffen, die im Zeitalter der Informationstechnologie einfach nicht in Betracht gezogen werden können. Darüber hinaus bietet IDS die Möglichkeit, Vorhersagen über zukünftige Angriffe zu erhalten und diese zu verhindern sowie Informationen über "Angreifer" zu erhalten, die hilfreich sein können, um Faktoren zu korrigieren, die unbefugten Zugriff ermöglichen.

Warum werden IDS benötigt?

In letzter Zeit die Verwendung von BenutzernIntrusion-Detection-Systeme gewinnen zunehmend an Popularität. IDS ist das wichtigste Element der Informationssicherheit, das jeder weitsichtige Benutzer benötigt. Das Intrusion Detection System erkennt den Computerangriff nicht nur und blockiert ihn, sondern führt ihn auch in einer komfortablen grafischen Oberfläche aus - der Benutzer benötigt keine speziellen Kenntnisse über Netzwerkprotokolle und mögliche Sicherheitslücken.

In Analogie zu Antivirusprogrammen werden Intrusion Detection-Systeme für die grundlegende Methode zur Erkennung nicht autorisierter Aktivitäten verwendet:

- basierend auf der Signatur. In diesem Fall wird die Analyse auf der Basis einer bestimmten Menge von Ereignissen durchgeführt, die einen bestimmten Angriff eindeutig charakterisieren. Diese Technik ist sehr effektiv und in den Hauptmethoden der Suche nach Gefahr.

- basierend auf Anomalien. Diese Art von Arbeit ist durch die Erkennung von Angriffen gekennzeichnet, indem ein ungewöhnliches Verhalten des Netzwerks, des Servers oder der Anwendung festgestellt wird. Systeme, die unter diesem Mechanismus arbeiten, können Angriffe effektiv verfolgen, aber ihr Hauptproblem ist die Masse der falsch positiven Ergebnisse.

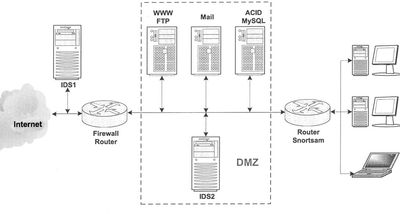

IDS-Architektur

Jedes IDS umfasst:

- ein Sensor-Subsystem, das ständig Ereignisse im Zusammenhang mit der Sicherheit des Systems überwacht;

- ein Analysesubsystem, das aus allen Ereignissen auswählt,vom Sensor ausgewählt, verdächtig. IDS mit einem aktiven Analysesubsystem kann im Falle der Erkennung verdächtiger Aktivitäten Antwortaktionen ausführen

- Speicherung, Ansammlung von primären Ereignissen und Analyseergebnissen;

- Bedienfeld, mit dem der Benutzer das System überwachen kann.

In den meisten einfachen IDS, alle oben genanntenKomponenten werden als ein einzelnes Gerät implementiert. Abhängig von den Sensorparametern und Analysemethoden bieten Intrusion Detection Systeme eine unterschiedliche Angriffserkennungsebene.

IDS, schützt das Netzwerksegment

Diese Art von System ist sehr zuverlässig, weilDie Bereitstellung findet auf einem dedizierten Server statt, auf dem andere Anwendungen nicht funktionieren können. In diesem Fall kann der Server für den Angreifer unsichtbar gemacht werden. Für besonders hochwertigen Schutz

Der IDS-Defekt, der das Netzwerksegment schützt, istdie Schwierigkeit, einen Angriff zu einer Zeit hoher Netzlast zu erkennen. Darüber hinaus kann ein solches IDS nur einen Angriff melden, aber den Grad der Penetration nicht analysieren.

IDS, die einen einzelnen Server schützt

Diese Systeme sammeln und analysierenInformationen über verdächtige Prozesse, die auf einem bestimmten Server auftreten. Ein solches IDS hat eine ziemlich enge Aufgabe und kann daher sehr detaillierte Analysen durchführen sowie einen bestimmten Benutzer identifizieren, der nicht autorisierte Aktionen ausführt.

Einige IDS, die den Server schützen, habendie Möglichkeit, eine Gruppe von Servern gleichzeitig zu verwalten und allgemeine Berichte über einen möglichen Netzwerkangriff zu erstellen. Im Gegensatz zu IDS, das das Netzwerksegment schützt, können diese Systeme sogar in einem Netzwerk funktionieren, das Verschlüsselung verwendet, falls Informationen auf dem Server vor der Übertragung in einer klaren Form gehalten werden.

Der Hauptnachteil von IDS, die Server zu kontrollieren, -die Unfähigkeit, das gesamte Netzwerk zu überwachen. Für sie sind nur die vom geschützten Server empfangenen Pakete sichtbar. Darüber hinaus wird die Systemleistung reduziert, wenn der Server Rechenressourcen verwendet.

IDS, Anwendungen schützen

Diese Sicherheitssysteme überwachen Ereignisse,innerhalb derselben Anwendung auftreten. Wie Sie wahrscheinlich schon erraten haben, ermöglicht Ihnen dieses System, einen Bericht mit dem höchstmöglichen Detaillierungsgrad zu erstellen, da er mit einer noch engeren Aufgabe als das vorherige System arbeitet.

IDS, das die Anwendung schützt, nutzt das Wissen über die Anwendung sowie die Datenanalyse seines Systemprotokolls zur Analyse. Das System interagiert über die API mit der Anwendung.

Der Nachteil von IDS, Anwendungen zu schützen, ist offensichtlich - zu schmales Profil. Wenn es für einen Benutzer wichtig ist, die Sicherheit einer bestimmten Anwendung sicherzustellen, ist dies natürlich eine akzeptable Option.

IDS - zuverlässiger Schutz?

Intrusion Detection System - effektivein Werkzeug, um den Benutzer vor verschiedenen Arten von unautorisierten Angriffen zu schützen, aber vergessen Sie nicht, dass IDS nur ein Element dieses Systems ist, wenn wir über vollwertige Sicherheit sprechen. Vollwertige Sicherheit ist:

- Intranet-Sicherheitspolitik;

- System des Schutzes von Hosts;

- Netzwerk-Audit;

- Schutz basierend auf Routern;

- Firewall;

- Intrusion Detection System;

- politische Reaktion auf erkannte Angriffe.

Nur durch die korrekte Kombination aller oben genannten Schutzarten kann der Benutzer absolut beruhigt sein für die Sicherheit der Speicherung und Übertragung wichtiger Daten.